Выполняем команды

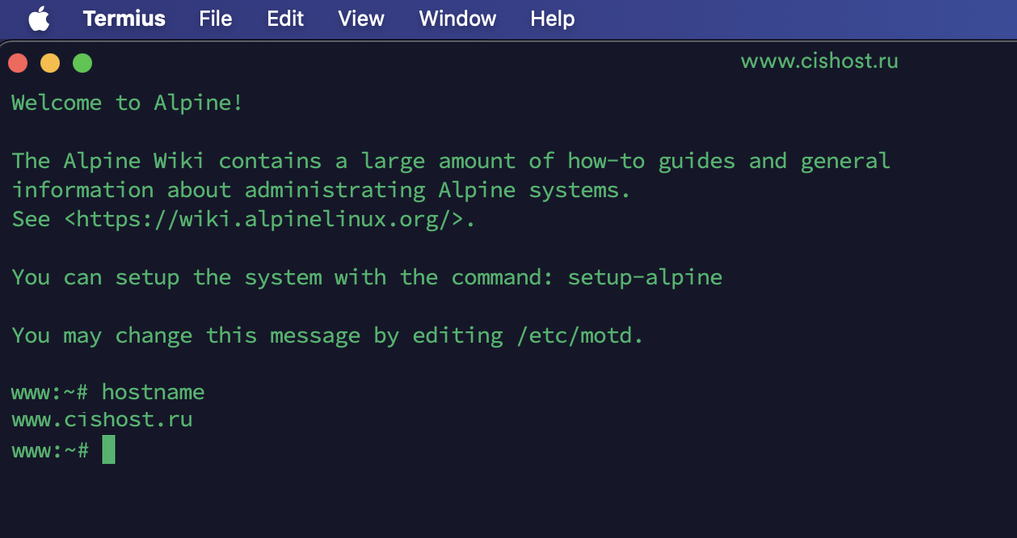

Узнать текущее время:

~# date

Вс фев 17 04:59:16 MSK 2019

Вариант 1: с помощью встроенной утилиты systemd-timesyncd

Сервер синхронизации указан в файле /etc/systemd/timesyncd.conf

[Time]

NTP=pool.ntp.org

Сервер pool.ntp.org можно заменить на свой при желании

Активировать systemd-timesyncd можно так:

~# systemctl enable systemd-timesyncd.service

Дополнительные команды:

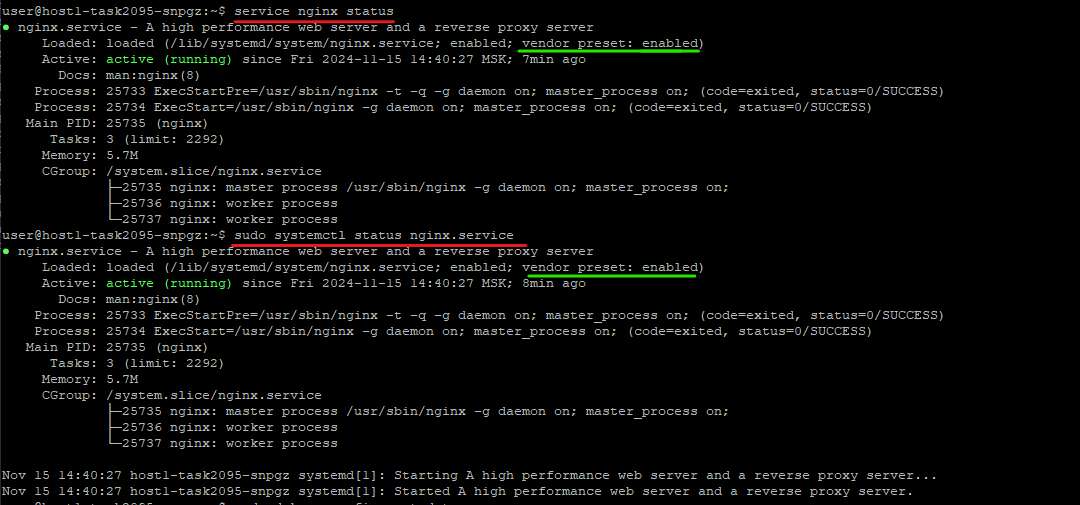

systemctl status systemd-timesyncd - узнать статус работы службы

systemctl start systemd-timesyncd - запуск, если деактивирован

Вариант 2: Обновление по протоколу NTP — протокол для синхронизации системного времени с эталонным

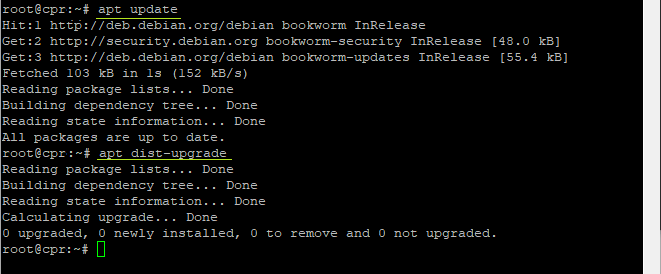

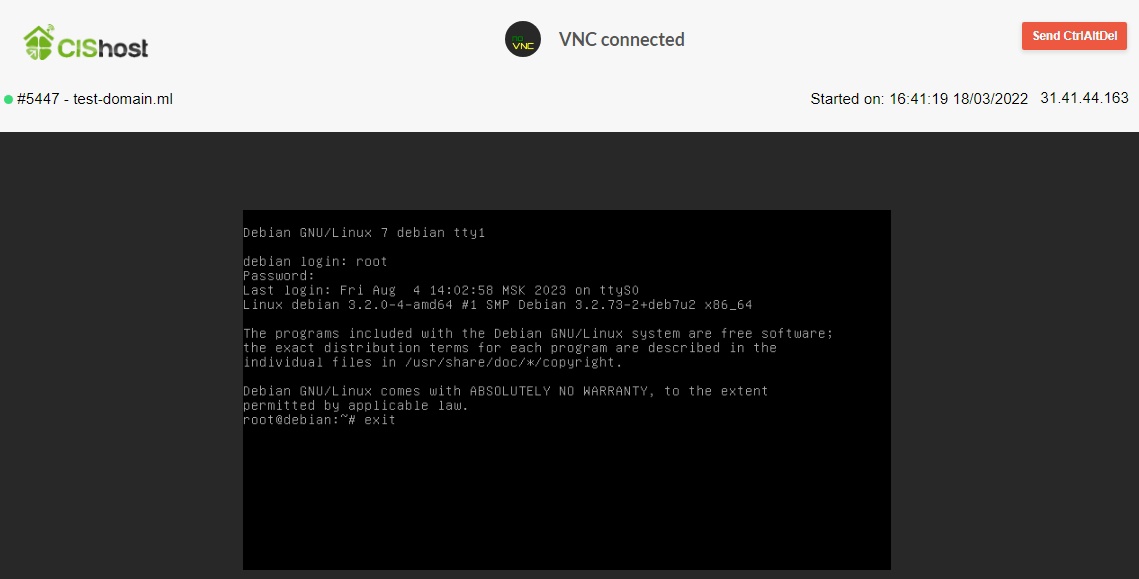

1) устанавливаем утилиту синхронизации времени

~# apt-get install ntpdate

Следующие НОВЫЕ пакеты будут установлены:

ntpdate

2) обновляем дату и время с указанием сервера времени

~# ntpdate time.nist.gov

1 Jul 10:07:25 ntpdate[30476]: step time server 132.163.97.4 offset 169448733.370653 sec

Проверка результата:

~# date

Пн июл 1 10:07:28 MSK 2024

Вариант 3: Chrony - альтернативный клиент и сервер протокола сетевого времени NTP

Требует установки при этом удаяются другие запущенные службы NTP :

~# apt install chrony

Следующие пакеты будут УДАЛЕНЫ:

systemd-timesyncd

Следующие НОВЫЕ пакеты будут установлены:

chrony

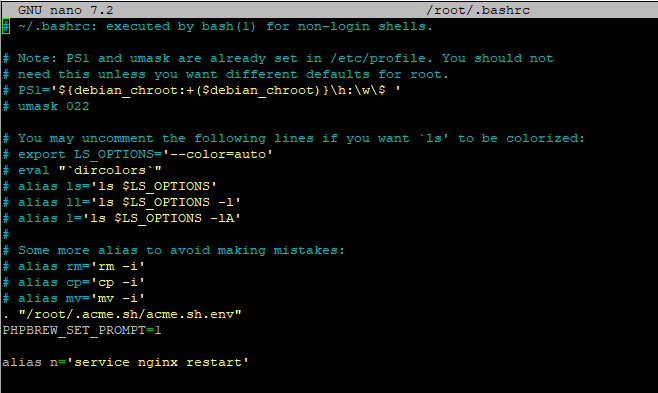

Файл конфигурации для редактирования серверов: /etc/chrony.conf:

# Use Debian vendor zone.

pool 2.debian.pool.ntp.org iburst

Здесь араметр iburst используется для ускорения начальной синхронизации

Для синхронизации достаточно перезапустить данный сервис:

~# service chrony restart

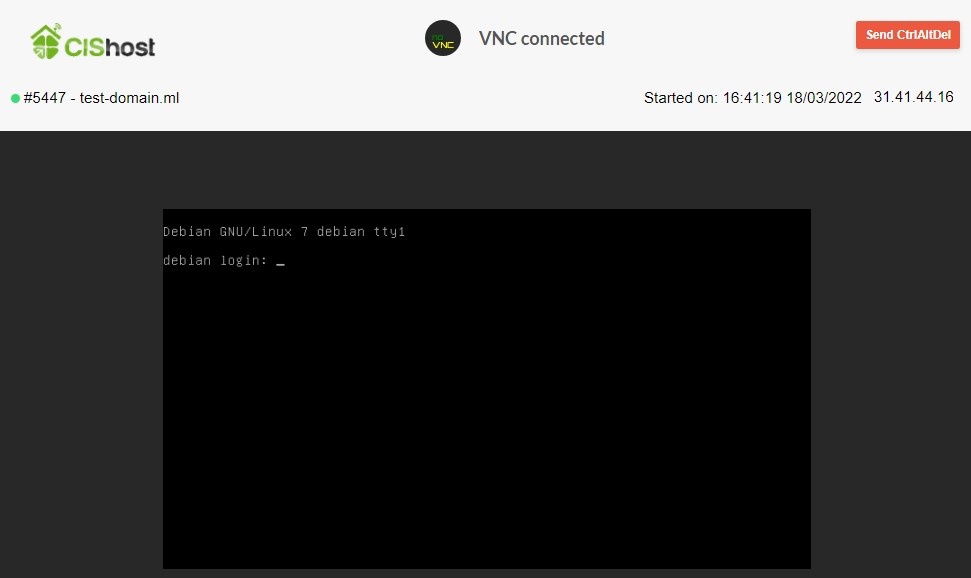

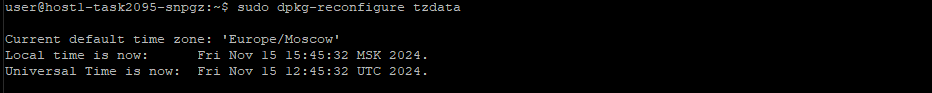

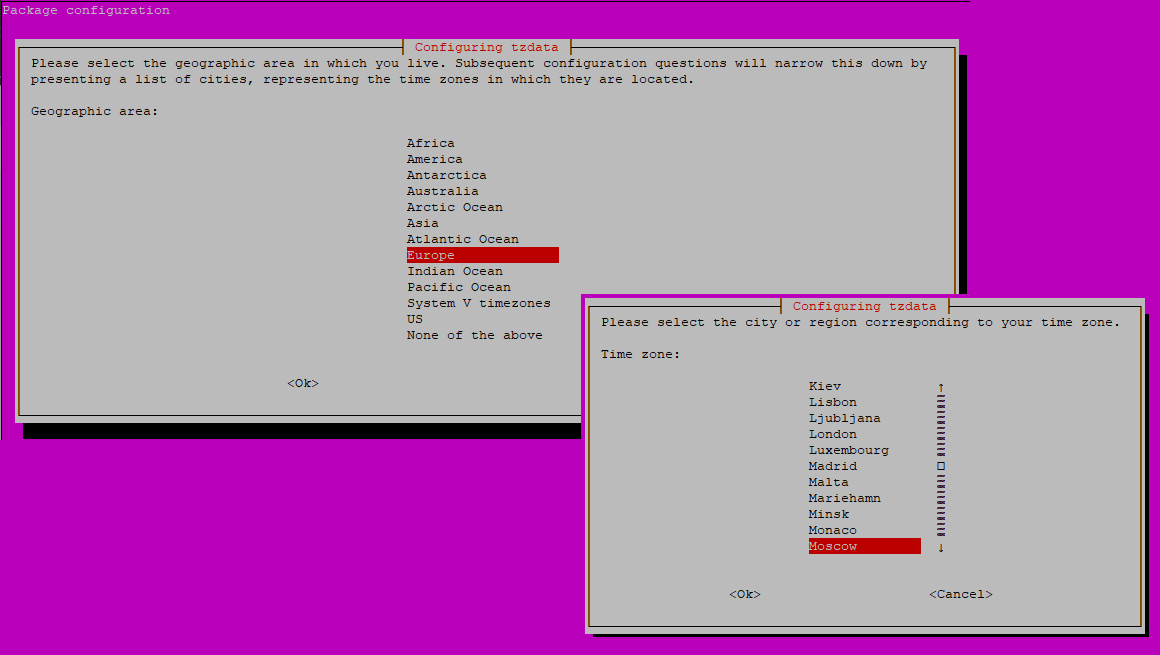

Перевод времени

Выполняем команду:

dpkg-reconfigure tzdata

После чего в консоли откроется выбор географического положения и город, соответсвующей временной зоне

Для перевода часов на московское время, выбираем Европу, затем Москву

После чего получим сообщение с установленной временной зоной

Используемые ресурсы:

https://habr.com/ru/companies/vdsina/articles/505314/

https://redos.red-soft.ru/base/arm/arm-network/synchro-time/chrony/

https://rubukkit.org/threads/kak-postavit-msk-vremja-na-server.127003/